티스토리 뷰

[ 키보드 캐시 이슈 ]

: 사용자가 중요 정보를 클립보드에 저장하면 제 3자가 이러한 정보를 획득할 수 있는 취약점

키보드 캐시 : 안드로이드의 TextView와 같은 컴포넌트에서 사용자가 중요 정보를 클립보드에 복사할 수 있을 때

임시로 복사한 데이터를 저장하는 곳

키보드 캐시는 사용자에게 많은 편의를 제공하지만,

공격자가 이 기능을 이용해 사용자가 복사한 내용을 불러올 수 있다.

이 기능을 악용하면 중요 정보를 가져올 수 있다.

< 취약점 진단 과정 >

1. 앱 실행 후 중요 정보 복사할 수 있는 기능 존재 확인

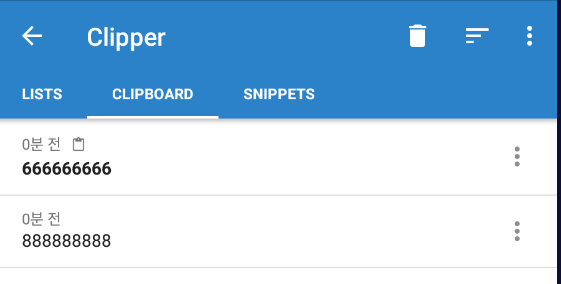

1) 안드로이드 기기에 클리퍼 설치

사용자가 복사한 정보들에 모두 접근할 수 있으며, 사용자가 중요 정보를 키보드 캐시에 저장하면 클리퍼 앱에서 접근 가능

인시큐어뱅크 앱에서 transfet 기능을 이용하면서, 계좌번호를 복사하면

안드로이드에서는 키보드 캐시에 데이터를 임시로 저장한다.

클리퍼 앱은 사용자가 클립보드에 복사한 데이터가 노출된다.

이는 클리퍼뿐만 아니라 다른 악의적인 기능을 포함하고 있는 앱도 클립보드에

저장된 데이터에 아무런 권한 없이 접근할 수 있다는 것을 의미

< 대응 방안 >

1. 민감 정보 마스킹 처리

- 민감 정보는 마스킹 처리로 사용자가 복사하지 못하도록 하거나 사용자가 복사 할 수 없도록 해야 함

- EditText뷰의 값을 복사, 붙여넣기 할 수 없도록 android:editable 속성에 false 값 입력

( 클립보드에 중요한 값이 노출되지 않게 할 수 있음 )

'Security Study > Android' 카테고리의 다른 글

| [InsecureBankv2] 안드로이드 복사/붙여넣기 취약점 (0) | 2023.02.06 |

|---|---|

| [InsecureBankv2] 애플리케이션 디버깅 기능 (1) | 2023.01.27 |

| [InsecureBankv2] 안전하지 않은 로깅 메커니즘 (1) | 2023.01.27 |

| [InsecureBankv2] 메모리 내 민감한 정보 저장 (0) | 2023.01.27 |

| Apk 코드 패치(리앱) 후 서명(Signing) 하는 법 (0) | 2023.01.27 |

- Total

- Today

- Yesterday

- Steganography

- md5

- 드림핵

- sqlinjection

- networking

- reversing

- mongodb

- 해킹

- 리버싱

- Fiesta

- forensics

- rev

- FTKImager

- 안드로이드

- 모바일

- forensic

- CTF

- dreamhack

- MISC

- 취약점

- 인시큐어뱅크

- web

- Android

- Cookie

- cheatengine

- 포렌식

- SQLi

- AssaultCube

- 스테가노그래피

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |