티스토리 뷰

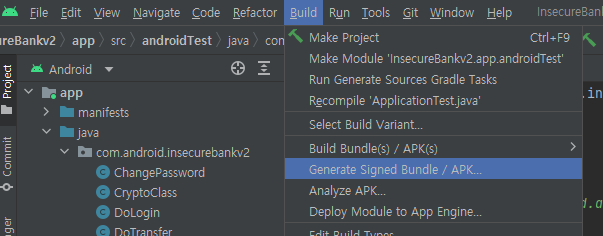

안드로이드 스튜디오에서 코드 수정 후

가상 장치 or 안드로이드 장치에 설치하기 위해서는

사이닝 과정을 거쳐야 한다.

서명(Signing) : 앱 제작자를 식별(identify)하기 위한 인증서

( 서명된 apk 파일만 마켓에 등록, 설치 가능)

리앱 후 자동으로 서명하지 않는 이유는 서명에 필요한 파일과 암호를 알 수 없기 때문이다.

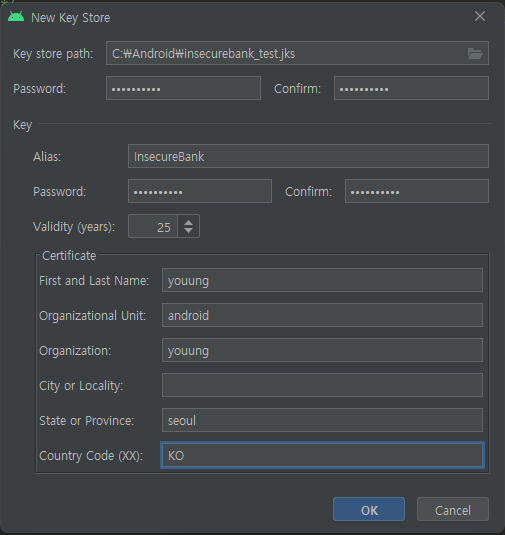

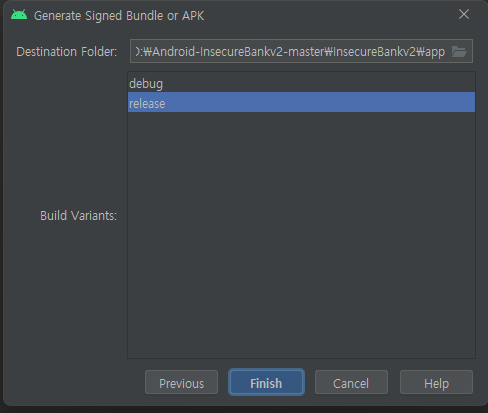

1. Private key 생성

key store path : keystore 가 저장되는 경로

password : keystore에 사용되는 비밀번호

Alias : key를 구별할 이름

password : key에 사용되는 비밀번호 (위 비밀번호와 다르게 하는 것이 좋음)

Validity : 키의 유효기간 연도

Certificate : app에 보이지 않는 자신에 대한 정보

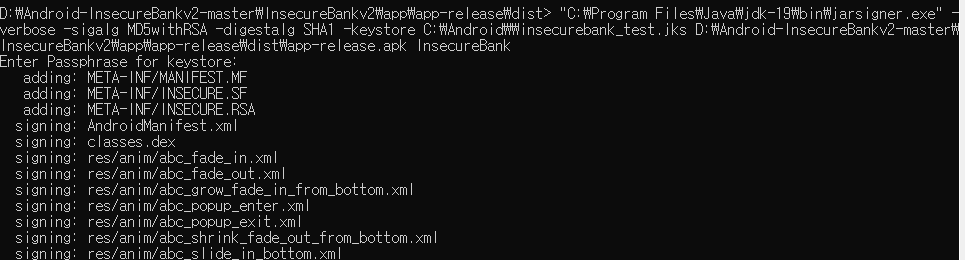

2. Cmd로 사이닝

[ jarsigner ] -verbose -sigalg SHA1withRSA -digestalg SHA1 -keystore [키스토어 파일 Path] [사이닝 할 APP의 Path] [키 생성 시 만들었던 사용자의 alias_name]

"C:\Program Files\Java\jdk-19\bin\jarsigner.exe" -verbose -sigalg MD5withRSA -digestalg SHA1 -keystore C:\Android\insecurebank_test.jks D:\Android-InsecureBankv2-master\InsecureBankv2\app\app-release\dist\app-release.apk InsecureBank

나의 경우 위 명령어를 이용했다.

만약 경로에 공백이 있는 경우 따옴표(")로 묶어줘야 한다.

[ 참고 블로그 ]

https://m.blog.naver.com/liapp/220444280767

cmd를 이용하여 Unsigned Apk 파일 서명(Signing)하기 - LIAPP 적용 후 필수과정!

지난 포스팅을 통하여 리앱 적용 후 왜 서명(signing)을 해야 하는지 알아보았습니다. 혹...

blog.naver.com

'Security Study > Android' 카테고리의 다른 글

| [InsecureBankv2] 안전하지 않은 로깅 메커니즘 (1) | 2023.01.27 |

|---|---|

| [InsecureBankv2] 메모리 내 민감한 정보 저장 (0) | 2023.01.27 |

| [InsecureBankv2] 애플리케이션 패칭 (0) | 2023.01.27 |

| [InsecureBankv2] 취약한 암호화 실행 (0) | 2023.01.27 |

| [InsecureBankv2] 안전하지 않은 웹 뷰 실행 (0) | 2023.01.25 |

- Total

- Today

- Yesterday

- md5

- 인시큐어뱅크

- reversing

- mongodb

- rev

- Cookie

- web

- 해킹

- 안드로이드

- 모바일

- sqlinjection

- 포렌식

- SQLi

- CTF

- FTKImager

- cheatengine

- forensics

- MISC

- dreamhack

- 리버싱

- Android

- Fiesta

- 취약점

- 스테가노그래피

- networking

- Steganography

- forensic

- 드림핵

- AssaultCube

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |