티스토리 뷰

728x90

반응형

blueh4g - 계정 이름

$1$ - 해시 알고리즘 종류(MD5)

$loWsuvzA - 솔트 값

$c9E1SlKB8KXl5.63Lk5Kk/ - 해시된 비밀번호

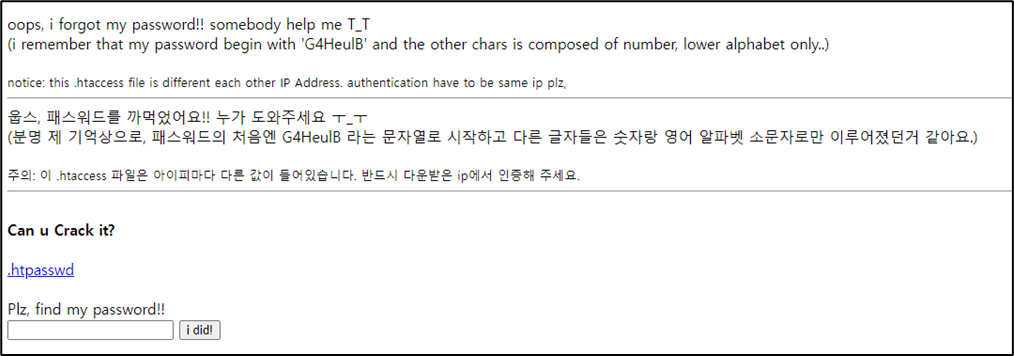

비밀번호가 md5로 암호화 되어 있다.

John the ripper(비밀 번호를 추측(크래킹))을 사용해 비밀번호를 구한다.

import itertools, string

a = string.ascii_lowercase+ string.digits

for i range(2, 10):

for j itertools.product(a, repeat=i):

print('G4HeulB' + ''.join(j)

같은 디렉토리에 다운 받은 htpasswd 파일과 py코드를 두고 실행시키면 G4HeulBz52b가 출력된다.

이 값을 페이지에서 넣으면 FLAG가 출력.

728x90

반응형

'Wargame > Web' 카테고리의 다른 글

| [Dreamhack.io] Jff3_magic (0) | 2022.07.25 |

|---|---|

| [Dreamhack.io] md5 password (0) | 2022.07.25 |

| [Dreamhack.io] Type Confusion (0) | 2022.07.18 |

| [Dreamhack.io] Strcmp (0) | 2022.07.18 |

| [Dreamhack.io] Fly me to the moon (0) | 2022.07.18 |

최근에 올라온 글

최근에 달린 댓글

- Total

- Today

- Yesterday

링크

TAG

- 포렌식

- md5

- 해킹

- 인시큐어뱅크

- 모바일

- CTF

- forensics

- SQLi

- 취약점

- mongodb

- Android

- 리버싱

- rev

- Fiesta

- web

- reversing

- MISC

- 안드로이드

- dreamhack

- Steganography

- sqlinjection

- forensic

- AssaultCube

- 스테가노그래피

- cheatengine

- Cookie

- networking

- FTKImager

- 드림핵

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

글 보관함