티스토리 뷰

휘발성 메모리에는 장치를 다시 시작하거나, 종료할 때 손실되는 아래와 같은 Artifacts(운영체제나 애플리케이션을 사용하면서 생성되는 흔적으로 포렌식에서 사용되는 단어)가 포함되어 있다.

- 시스템 프로세스

- 서비스 실행

- 클립보드 정보

- 탐색 세션(시크릿 세션)

- 비밀번호

- 액세스된 파일 및 멀티미디어

- 채팅/실행 중인 애플리케이션 저장 데이터

- Malware 동작

- etc..

[ 프로세스 제한 ]

- 휘발성 메모리 획득에는 많은 제한이 존재하는데, 전적으로 시나리오와 시스템 상태에 따라서 다름.

- 접근이 제한된 장치는 휘발성 메모리 분석에 사용할 수 없음.

- 잠금 해제로 인해서 시스템 데이터가 변경되면 시스템이 불안정 할 수 있음.

- 모바일 장치(루팅되거나 탈옥된) 플랫폼의 경우 휘발성 메모리 덤프는 관리 액세스 or 권한이 있는 장치에서만 사용 가능.

[ Windows 운영 체제에서 사용되는 시스템 파일 ]

Pagefile.sys

- Windows가 가상 메모리 내용을 저장하는 데 사용하는 페이징 파일.

- Windows의 물리적 RAM 메모리가 부족할 때 활용되며 메모리 내용을 디스크에 저장하는 데 사용.

- 파일은 숨겨진 상태로 보호됨.

Hiberfil.sys

- Windows 최대 절전 모드가 활성화되면 생성.

- 시스템이 최대 절전 모드로 들어가야 하거나 들어간 경우 휘발성 메모리를 저장.

- Windows 8 이상에서 사용할 수 있음.

- 파일은 숨겨진 상태로 보호됨.

Swapfile.sys

- 주로 하드 디스크나 SSD와 같은 보조 저장 장치에 위치.

- 주로 운영 체제에서 사용되며, 주 메모리(램)이 부족할 때 사용.

- 프로세스가 활동 중이지 않거나 대기 중인 데이터를 저장하는 데 사용.

- 파일은 숨겨진 상태로 보호됨.

[ 휘발성 메모리 및 보호된 파일 획득 방법 ]

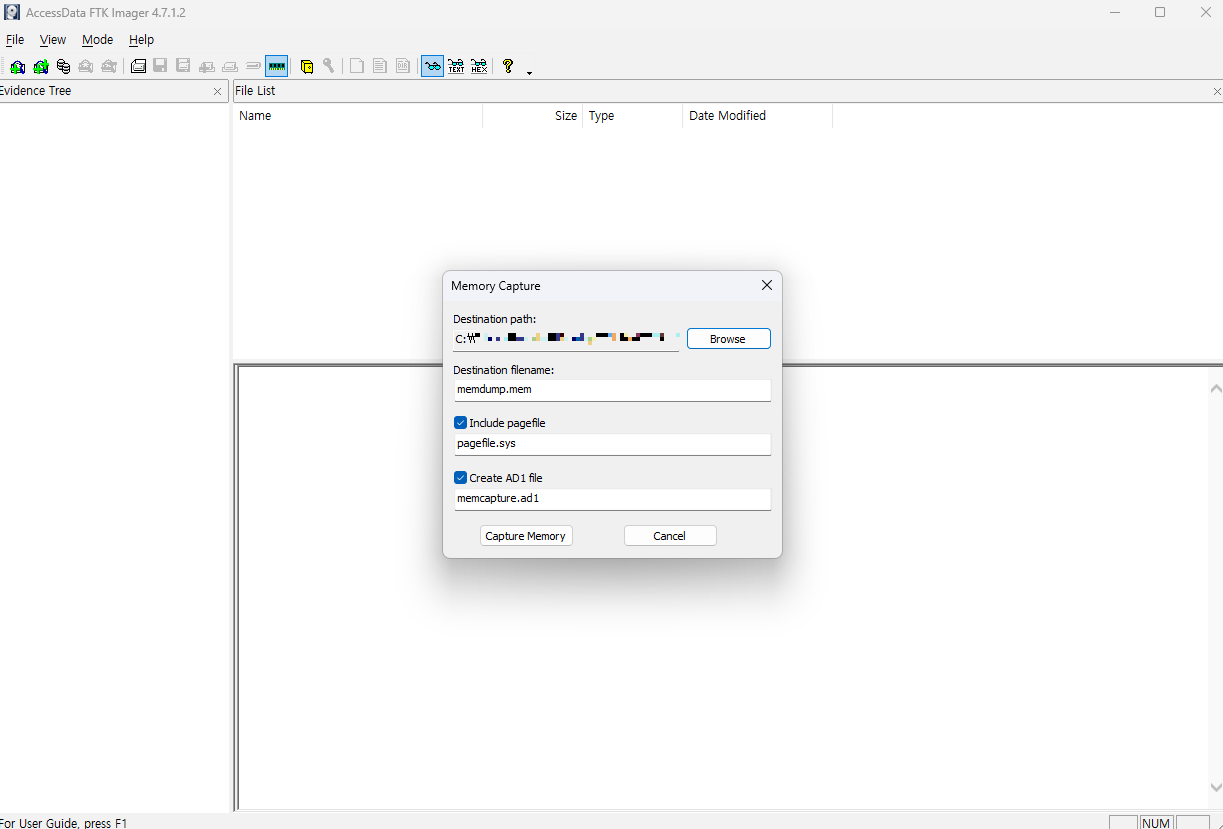

1. FTK Imager을 실행하고, File -> Capture Memory

2. 저장하려는 위치 지정하고 캡쳐

- pagefile.sys 파일을 포함

- AD1 이미지 파일에는 메모리 덤프와 pagefile이 포함되어 있음

3. Hiberfil.sys와 pagefile.sys 획득

- 로컬 시스템 루트를 탐색

- hiberfil.sys와 pagefile.sys를 찾아 Add to Custom Content Image (AD1)를 한다.

4. 내용에 따라서 정보 입력하고 이미지를 생성한다.

- 이미지 파일을 legacy file system에 복사하는 동안 결함을 방지하기 위해서 이미지 조각화를 사용.

- 이미지 파일을 보호하려면 암호화 사용.

- 복잡한 파일 이름 사용을 피하기 위해 이미지 파일 이름을 바코드 방식으로 사용

[ 데이터 추출 ]

- 메모리 획득 후 프로세스에서는 획득된 이미지와 시스템 파일의 정보를 추출하고 분류해야 함

< Volatility 활용 >

https://github.com/volatilityfoundation/volatility3

GitHub - volatilityfoundation/volatility3: Volatility 3.0 development

Volatility 3.0 development. Contribute to volatilityfoundation/volatility3 development by creating an account on GitHub.

github.com

https://blog.onfvp.com/post/volatility-cheatsheet/

Volatility 3 CheatSheet

Comparing commands from Vol2 > Vol3

blog.onfvp.com

Volatility - CheatSheet - HackTricks

Volatility has two main approaches to plugins, which are sometimes reflected in their names. “list” plugins will try to navigate through Windows Kernel structures to retrieve information like processes (locate and walk the linked list of _EPROCESS stru

book.hacktricks.xyz

1) Image info

2) Pslist

- 실행 중인 프로세스 확인 가능

3) Psscan

- 숨기거나 종료된 프로세스 확인 가능

이 외에도 다양한 명령어로 분석할 수 있다.

< 검색 >

-시그니처 기반 검색을 통해 브라우징 세션 및 이미지 캐시 추출 가능

1) google.com/search?

- 구글 검색 내역 확인

2) JPG 이미지 파일

- 포토샵 등으로 생성된 메타데이터 정보가 포함된 JPEG 이미지 확인

'Security Study > Forensic' 카테고리의 다른 글

| 방문한 웹 사이트 기록 분석하는 방법 (Web Artifact) (0) | 2024.01.26 |

|---|---|

| FTK Imager로 삭제된 파일 복원하기 (0) | 2024.01.26 |

| 윈도우 레지스트리 (Windows Registry) (0) | 2024.01.25 |

| 파일 카빙 (File Carving) (0) | 2024.01.19 |

- Total

- Today

- Yesterday

- Steganography

- SQLi

- 리버싱

- Fiesta

- 모바일

- MISC

- 해킹

- 인시큐어뱅크

- 안드로이드

- CTF

- forensic

- 취약점

- Android

- md5

- 드림핵

- sqlinjection

- dreamhack

- Cookie

- 스테가노그래피

- web

- forensics

- rev

- reversing

- FTKImager

- cheatengine

- mongodb

- AssaultCube

- 포렌식

- networking

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |