티스토리 뷰

Windows Registry

: 하나 이상의 사용자, 애플리케이션 or 하드웨어 장치에 대해 시스템을 구성하는 데 필요한 정보를

저장하기 위한 중앙 계층형 데이터 베이스.

: 마이크로소프트 윈도우 32/64비트 버전과 윈도우 모바일 운영 체제의 설정과 선택 항목을 담고 있는 데이터베이스로

모든 하드웨어, 운영 체제 소프트웨어, 대부분의 비운영 체제 소프트웨어,

사용자 PC 선호도 등에 대한 정보, 설정이 들어있다.

- 레지스트리 파일은 "C:drive/windows/system32/config" 파일 경로에 있다.

- 각 레지스트리에는 법의학적으로 귀중한 정보가 많이 포함.

- 레지스트리 파일은 컴퓨터의 모든 구성 정보를 저장하므로 매초 자동으로 업데이트.

- 레지스트리 파일은 키, 값 두 가지 기본 요소를 포함.

(키는 폴더, 값은 파일과 비슷한 개념)

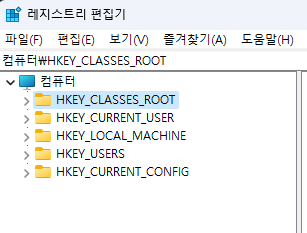

HKEY_CLASSES_ROOT : 확장자 설정, 기타

HKEY_CURRENT_USER : 사용자 설정 (프로그램 설정도 포함된다)

HKEY_LOCAL_MACHINE : 모든 사용자의 설정을 담고 있으며, 시스템 정보도 포함.

HKEY_USERS : 각각의 사용자 프로파일에 대한 HKEY_CURRENT_USER 키에 일치하는 서브키가 있음.

HKEY_CURRENT_CONFIG : 실행 시간에 수집한 자료를 담음. 디스크에 영구적으로 저장되지 않고 시동 시간에 생성

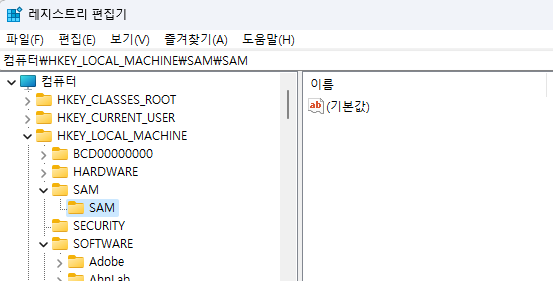

- SAM은 시스템 계정 관리자를 나타냄.

- 이 키는 모든 시스템 비밀번호를 저장하고 구성하는 데 사용

- 시스템 보호 파일임

- SAM 키는 공격자가 시스템을 악용하는 데 가장 중요함.

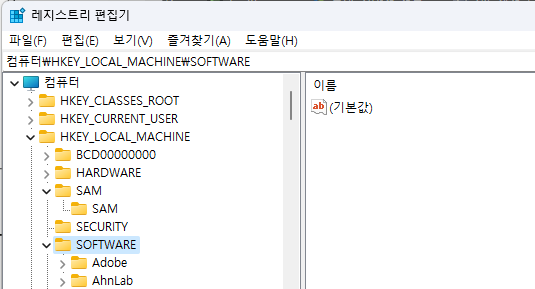

- 시스템에 설치된 대부분의 프로그램은 Windows 레지스트리의 HKEY_LOCAL_MACHINE\SOFTWARE 섹션에 키 생성

- 이 키에는 모든 구성 설정, 실행 파일, 경로 및 제거 정보가 포함됨.

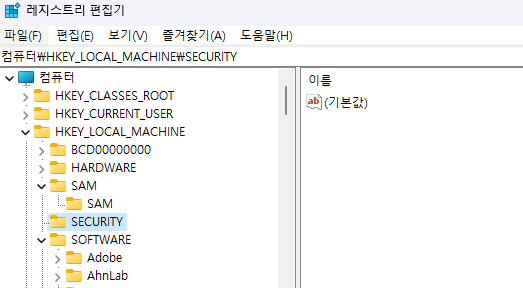

- 현재 사용자가 로그온한 도메인의 보안 데이터베이스가 포함되어 있음

- 이 키는 로컬 시스템에 연결되며, 커널은 이를 읽어 현재 사용자와 사용자가 실행하는 모든 애플리케이션 or 작업에

적용할 수 있는 보안 정책 시행

- Security 키는 관리 액세스 권한이 부여되지 않는 한 일반적으로 비어 있는 것처럼 보임

- Windows System32 디렉토리의 config 폴더에 있는 가장 중요한 레지스트리 중 하나

- 모든 사용자의 모든 시스템 구성이 포함되어 있음

- 관리 액세스가 제공되는 경우에만 수정 가능

- 시스템 기본 설정, 외부 드라이브, 커널 설정 및 HKEY_LOCAL_MACHINE Security key를 사용하는 작업을

실행 or 수행하는 모든 응용 프로그램과 같은 정보

[ Registry 파일 추출하는 법 ]

FTK(Forensic Tool Kit) Imager : 컴퓨터에서 레지스트리를 추출하기 위해 사용되는 독립형 디스크 이미징 프로그램.

https://www.exterro.com/digital-forensics-software/ftk-imager

FTK Imager - Forensic Data Imaging and Preview Solution | Exterro

FTK Imager, the choice for global digital forensics professionals. Quick, forensically sound data preview and imaging for electronic device investigations.

www.exterro.com

1. FTK Imager 프로그램을 열고, Add Evidence Item을 클릭

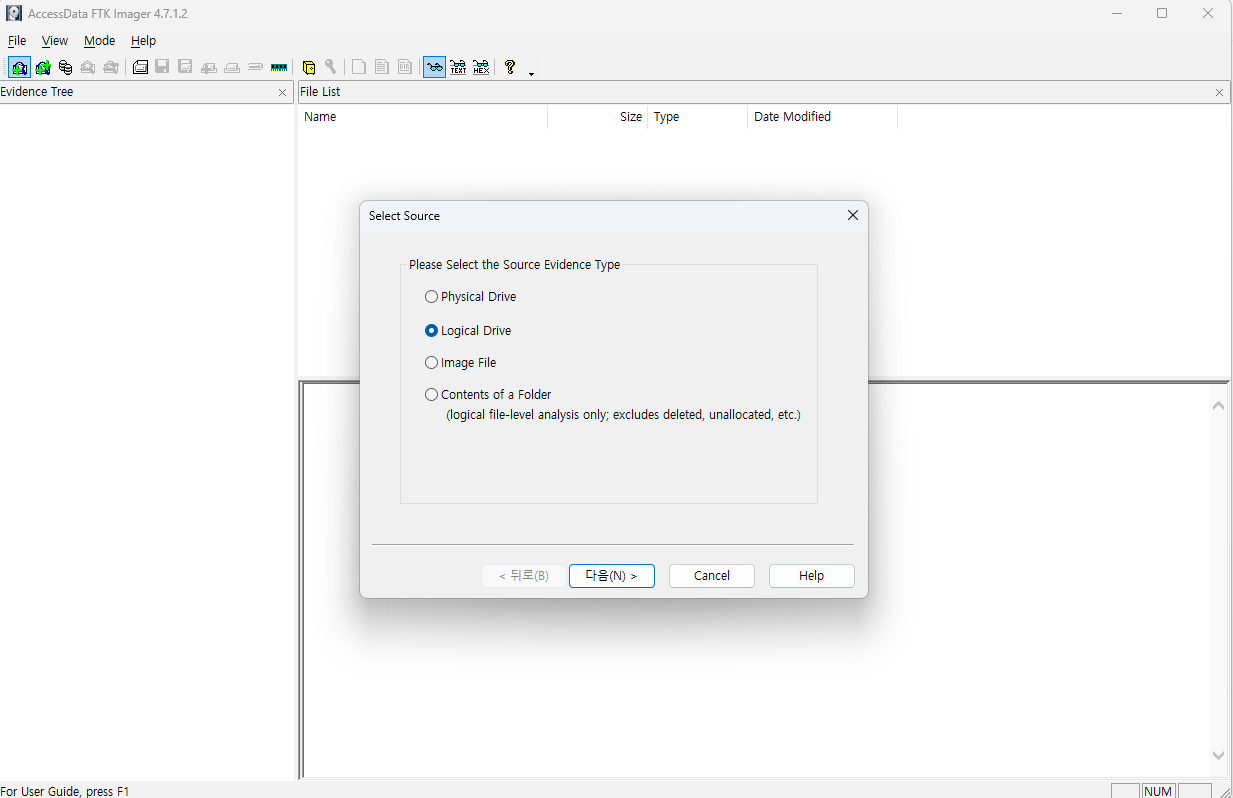

2. Logical Drive 선택하고 다음

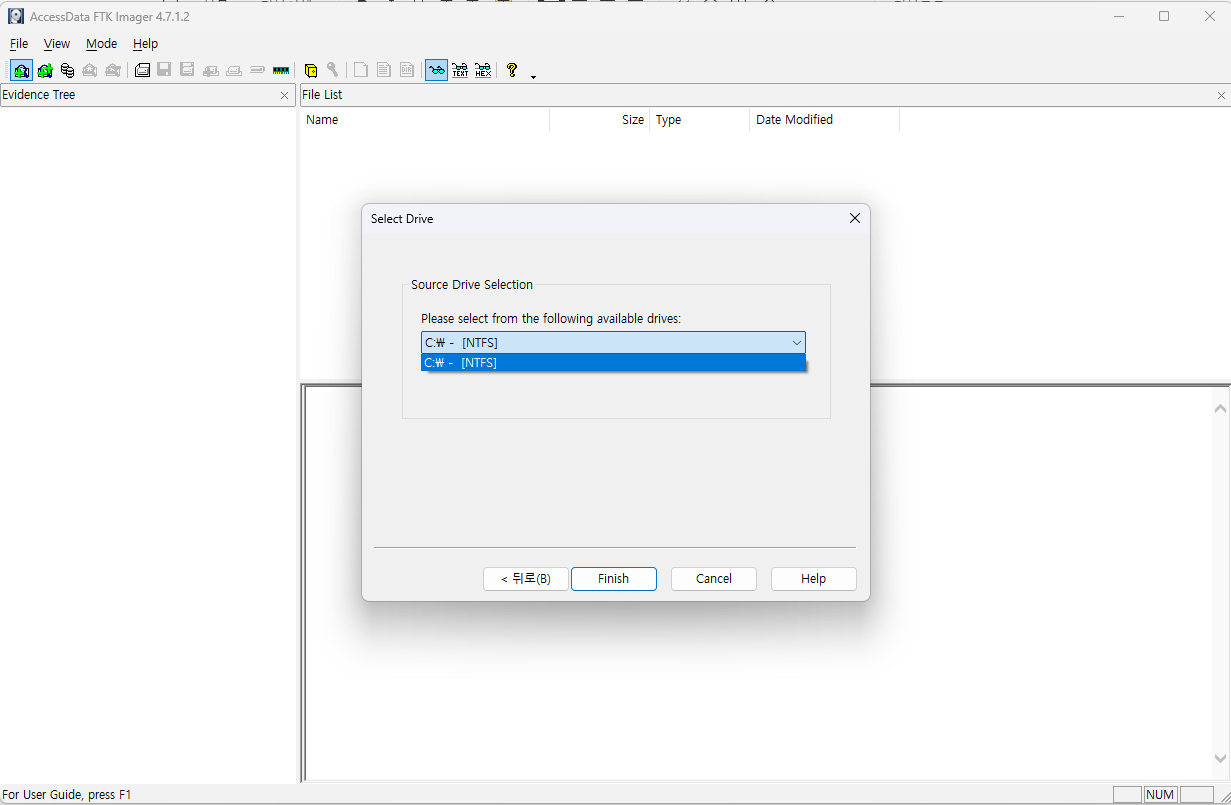

3. Source Drive 선택하고 완료

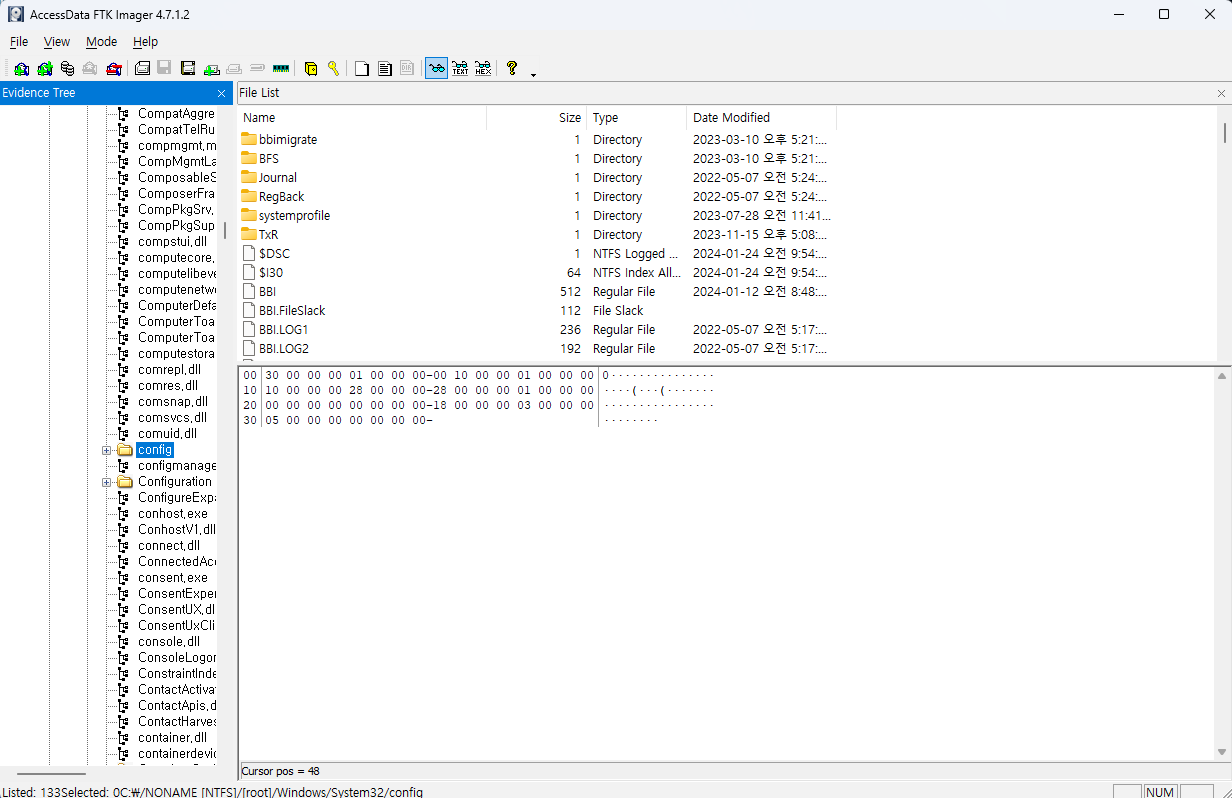

4. windows/system32/config 로 이동

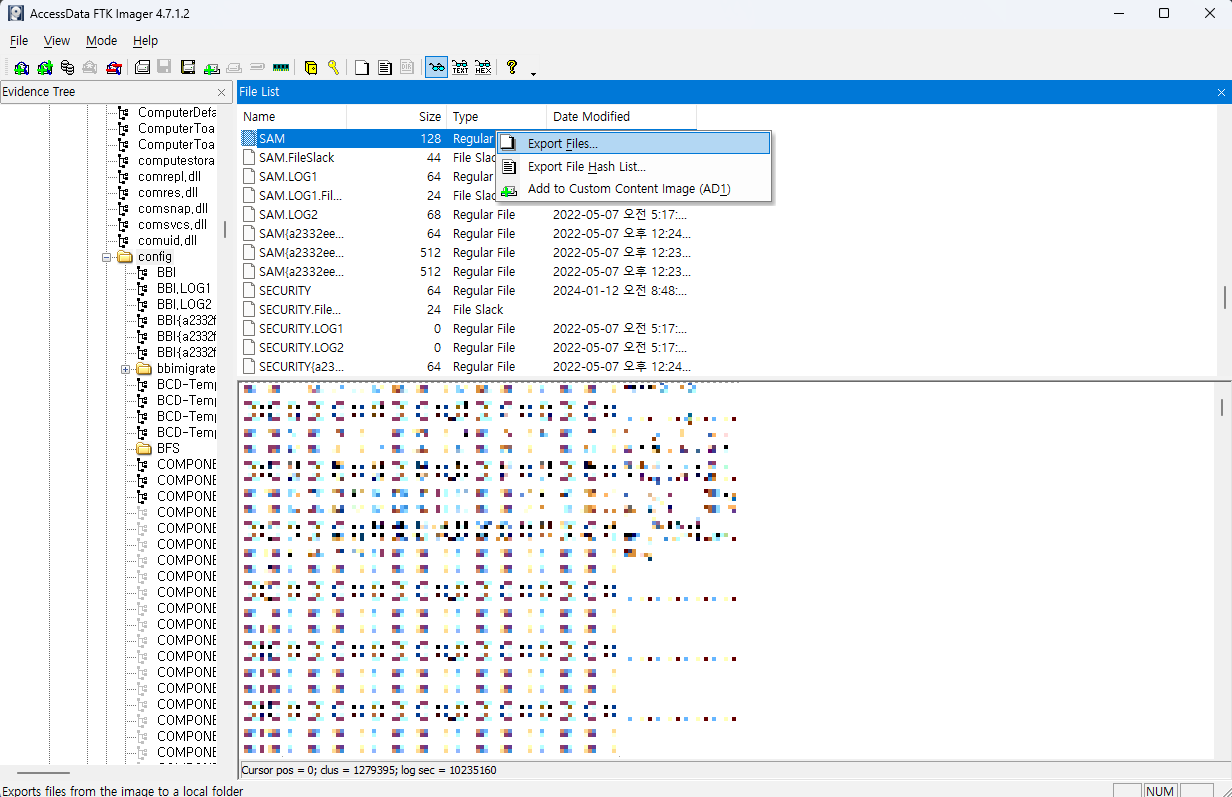

5. 파일 선택하고 오른쪽 버튼 눌러서 Export Files를 클릭해 파일을 내보낸다

'Security Study > Forensic' 카테고리의 다른 글

| 방문한 웹 사이트 기록 분석하는 방법 (Web Artifact) (0) | 2024.01.26 |

|---|---|

| FTK Imager로 삭제된 파일 복원하기 (0) | 2024.01.26 |

| 윈도우 휘발성 메모리 획득하는 방법 (메모리 덤프) (0) | 2024.01.25 |

| 파일 카빙 (File Carving) (0) | 2024.01.19 |

- Total

- Today

- Yesterday

- Steganography

- CTF

- MISC

- mongodb

- md5

- 포렌식

- forensics

- cheatengine

- reversing

- 인시큐어뱅크

- 해킹

- rev

- Fiesta

- sqlinjection

- 모바일

- FTKImager

- web

- 취약점

- AssaultCube

- networking

- SQLi

- 스테가노그래피

- Cookie

- 리버싱

- 드림핵

- Android

- dreamhack

- 안드로이드

- forensic

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |