티스토리 뷰

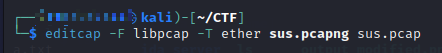

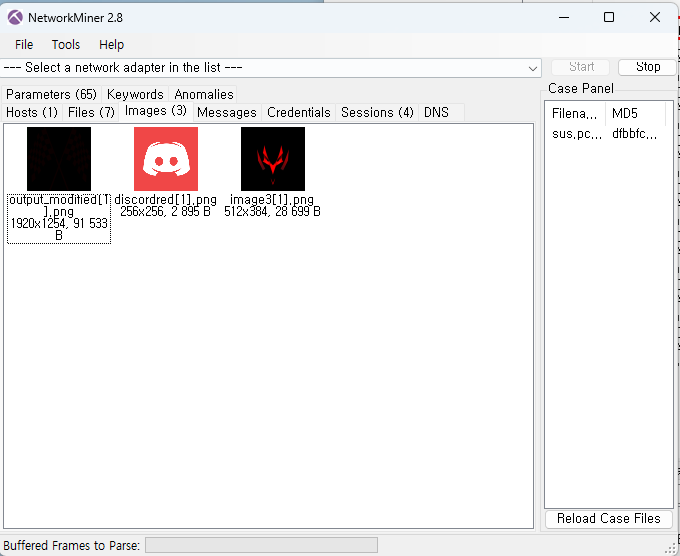

파일은 pcapng 로 주어진다

NetworkMiner로 열기 위해서

먼저 pcapng파일을 pcap 파일로 변환시켰다.

문제 내용에 "포렌식 + 스테가노그래피"이라는 힌트를 주었으니,

사진에 FLAG가 있을 것 같다!

binwalk로 3개의 파일을 확인해 봤을 때,

2개의 파일(image3.png, output_modified.png)만

zlib compressed data가 존재하는 것을 확인할 수 있었다.

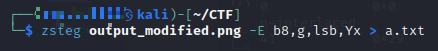

바로 zsteg툴로 -a 옵션을 주고 확인해 보았다!

(-a 옵션은 모든 경우의 수를 테스트 해준다. 의미있는 문장은 빨간색으로 표시)

image3.png 파일은 FLAG가 숨어져 있지 않았다.

zsteg툴로 output_modified.png를 확인했을 때는

b8, g, lsb, yx 페이로드에서 FLAG로 추정되는 문자열을 찾을 수 있었다!

올바른 FLAG 형식은 TFCCTF{flag} 형식이다.

그러나 위에 나온 문자열은 올바른 FLAG 형식이 아니었다.

FLAG로 추청되는 b8,g,lsb,yx 페이로드를 따로 txt파일로 추출해 보았다.

a.txt로 파일을 추출했으나 아까와 같은 문자열만 반복되었다.

자세히 보면, "}!dn1f_ot_ys4e_dn4_n4f_t'n5i_sl3x1p_n1_4t4d_n3dd1H{FTCCFT"의

문자열이 반복되는 것을 확인할 수 있다.

이게 FLAG임을 짐작할 수 있다.

위 문자열을 뒤집어서 작성해 보면,

TFCCTF{H1dd3n_d4t4_1n_p1x3ls_i5n't_f4n_4nd_e4sy_to_f1nd!}가

나오는 것을 확인할 수 있다!

FLAG

TFCCTF{H1dd3n_d4t4_1n_p1x3ls_i5n't_f4n_4nd_e4sy_to_f1nd!}

'CTF > Forensic' 카테고리의 다른 글

| [Urmia CTF 2023] HTTPS Decryption (0) | 2023.09.07 |

|---|---|

| [UrmiaCTF 2023] Dorna (0) | 2023.09.04 |

| [AmateuresCTF 2023] Zipper (0) | 2023.07.25 |

| [BDSecCTF 2023] Find Values (0) | 2023.07.22 |

| [BDSecCTF 2023] SYSTEM CHECK (0) | 2023.07.21 |

- Total

- Today

- Yesterday

- Android

- 안드로이드

- forensic

- cheatengine

- 리버싱

- 스테가노그래피

- MISC

- networking

- AssaultCube

- 모바일

- 취약점

- sqlinjection

- reversing

- dreamhack

- rev

- md5

- web

- mongodb

- Steganography

- 드림핵

- 해킹

- 포렌식

- Fiesta

- Cookie

- forensics

- FTKImager

- 인시큐어뱅크

- CTF

- SQLi

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |