티스토리 뷰

웹 방문 시 just wait an eternity가 출력된다.

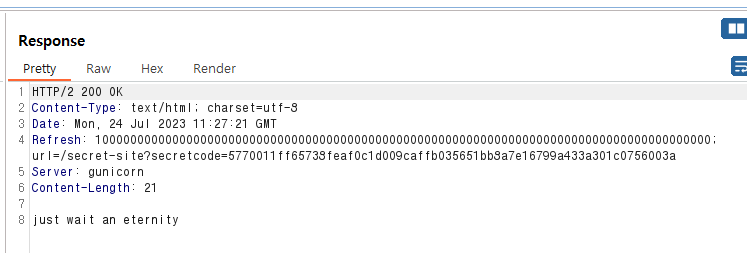

burp suit로 response를 확인해 보았다.

/secret-site?secretcode=5770011ff65738feaf0c1d009caffb035651bb8a7e16799a433a301c0756003a

페이지가 있음을 확인할 수 있었다.

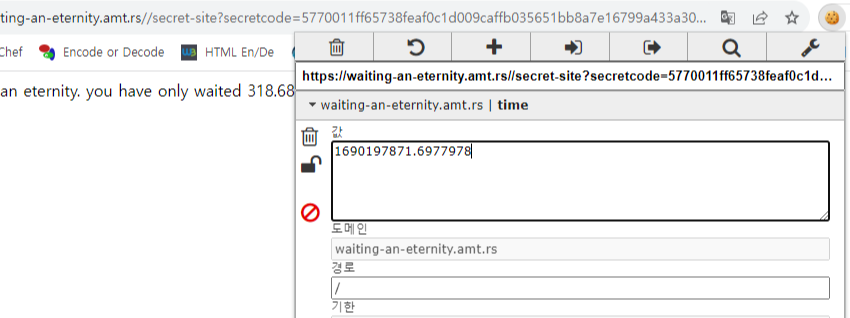

해당 url로 이동해 보면 내가 얼마나 기다렸는지 출력해 주고 있다.

새로 고침을 해봐도 초만 늘어났고, 별 다른 건 없었다.

그리고 이 페이지에는 time이라는 쿠키 값이 존재했다.

쿠키 값을 조작하면, flag가 출력될 것 같다!!

쿠키 값을

999999999999999999999999999999999999999999999999999999999999999999999999999999999999999

999999999999999999999999999999999999999999999999999999999999999999999999999999999

정도로 바꿨을 때, -1e+168이 출력되었다.

위 입력한 값의 2배를 쿠키 값에 넣어주었더니, -inf가 출력되었다.

inf 앞에 -가 붙어있는 걸 보니 뭔가 음수를 넣어야 할 것 같다!

쿠키의 값을 음수로 바꿨더니 FLAG가 출력되었다!

FLAG

amateursCTF{im_g0iNg_2_s13Ep_foR_a_looo0ooO0oOooooOng_t1M3}

'CTF > Web' 카테고리의 다른 글

| [LIT CTF 2023] My boss left (0) | 2023.08.07 |

|---|---|

| [AmateuresCTF 2023] Factorial Calculator (0) | 2023.07.24 |

| [n00bzCTF 2023] Club N00b (0) | 2023.06.11 |

| [n00bzCTF 2023] Robots (0) | 2023.06.11 |

| [CCE 2022] BabyWeb (0) | 2022.11.07 |

- Total

- Today

- Yesterday

- sqlinjection

- 포렌식

- reversing

- forensic

- forensics

- cheatengine

- 취약점

- mongodb

- MISC

- dreamhack

- SQLi

- rev

- md5

- 스테가노그래피

- 드림핵

- AssaultCube

- Steganography

- CTF

- Fiesta

- 인시큐어뱅크

- Cookie

- 모바일

- 리버싱

- networking

- Android

- 안드로이드

- 해킹

- FTKImager

- web

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |