티스토리 뷰

728x90

반응형

주어진 파일을 압축해제를 하면 eml 파일들이 있다.

MiTeC Mail Viewer로 주어진 폴더를 열어보았다.

메일을 각각 확인해 보면, 첨부파일로 zip 파일이 존재했다.

메일에 첨부되어 있는 파일을 모두 추출했다.

unzip 명령어를 통해 zip 파일들을 모두 압축해제 했다.

추출된 파일들을 확인해 보니 .docx와 .exe 파일이 있었다.

한눈에 봐도 .docx 형식의 파일이 많았다.

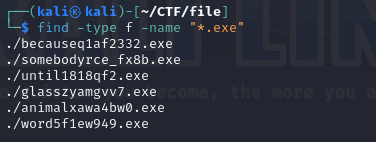

그래서 .exe 파일만 따로 검색해 보았더니 총 6개가 존재했다.

아마도 이 중에서 악성코드가 있을 것 같다.

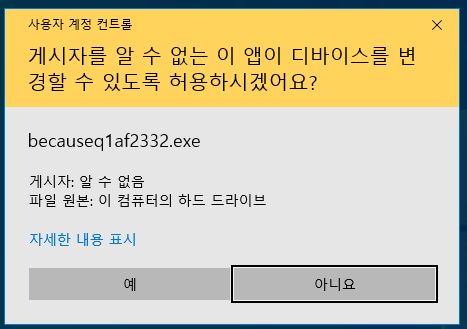

6개의 파일 중에 becauseq1af2332.exe 파일만 권한이 필요하다.

이 파일이 악성파일인 것 같다.

해당 파일의 SHA256를 구했다.

FLAG

fiesta{bcb10a8e6250ecb142932ba59cbe94e47f2e143564df1886a5838317bc275b40}

728x90

반응형

'CTF' 카테고리의 다른 글

| [Fiesta 2023] 랜섬웨어 1 (1) | 2024.02.01 |

|---|---|

| [Fiesta 2023] 시나리오 - 공급망 공격 1 (0) | 2024.02.01 |

| [Fiesta 2023] 특별문제 - 문제 5 (0) | 2023.09.18 |

| [Fiesta 2022] 침해대응 - 문제5 (0) | 2022.09.26 |

| [Fiesta 2022] 공급망 공격 - 문제1 (0) | 2022.09.26 |

최근에 올라온 글

최근에 달린 댓글

- Total

- Today

- Yesterday

링크

TAG

- 리버싱

- forensics

- CTF

- 안드로이드

- FTKImager

- Android

- AssaultCube

- Cookie

- md5

- web

- Steganography

- 해킹

- dreamhack

- sqlinjection

- 스테가노그래피

- 모바일

- 인시큐어뱅크

- 드림핵

- 취약점

- SQLi

- Fiesta

- MISC

- cheatengine

- rev

- networking

- 포렌식

- mongodb

- reversing

- forensic

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

글 보관함